10 bonnes pratiques pour sécuriser vos pipelines CI/CD

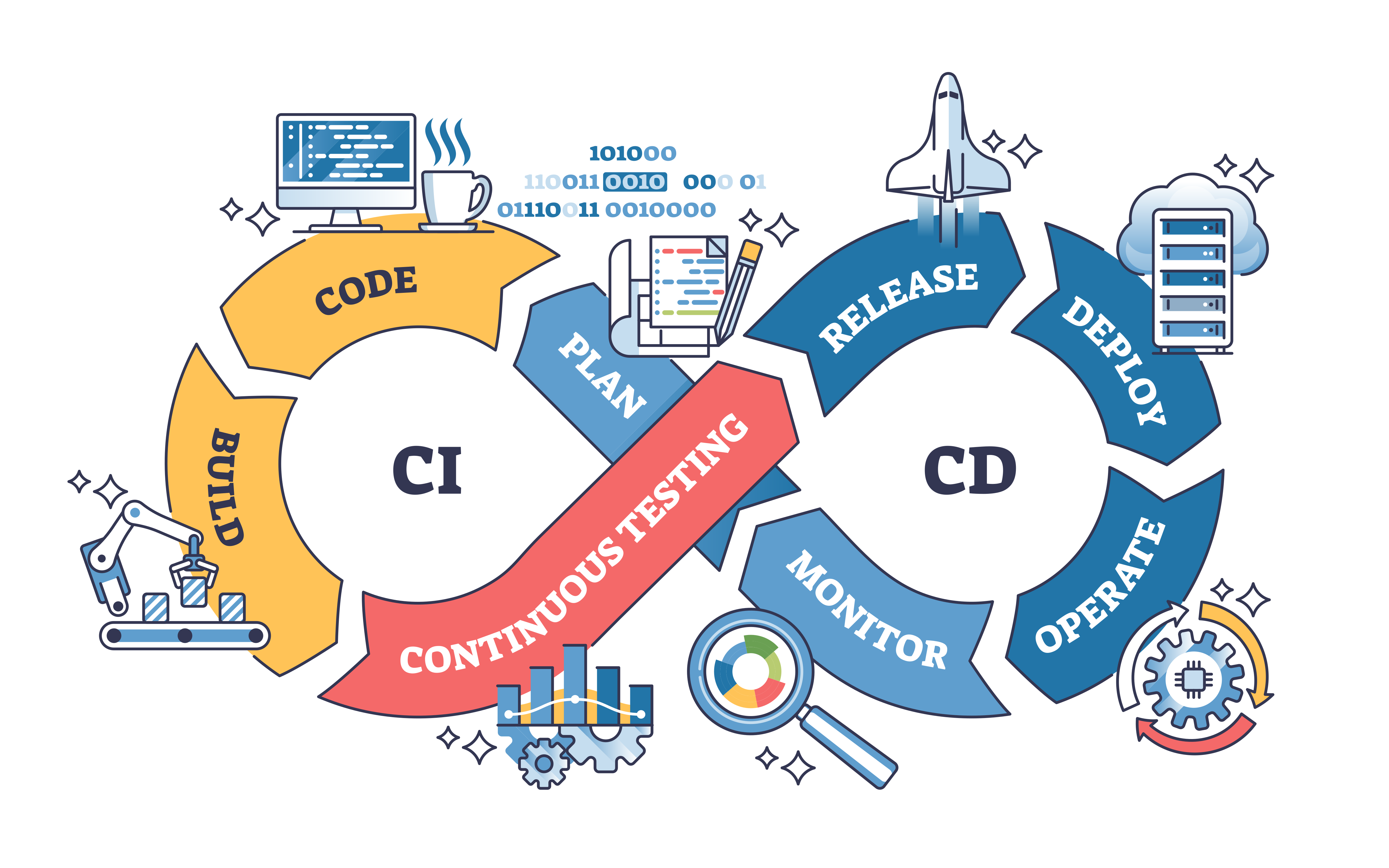

L'adoption du cloud et des méthodologies DevOps a transformé la vitesse de livraison logicielle. Toutefois, cette vitesse introduit un risque : le pipeline Intégration Continue/Déploiement Continu (CI/CD) est devenu le maillon critique de la chaîne de valeur, une cible privilégiée pour les attaquants.Pour les CTOs et les Heads of Infrastructure, garantir la résilience et la sécurité de ces pipelines n'est plus une option, mais une exigence fondamentale, notamment dans les secteurs réglementés comme la FinTech. La réponse réside dans le DevSecOps : intégrer la sécurité de manière native.

Voici les 10 bonnes pratiques que votre organisation doit maîtriser pour blinder ses pipelines CI/CD et transformer la sécurité en un avantage concurrentiel.

1. Intégrer la sécurité dès le début (shift left)

Le principe du shift left (décaler vers la gauche) est l'essence même du DevSecOps. Il consiste à intégrer les contrôles de sécurité et les tests dès les premières étapes du développement, et non plus en fin de cycle.

Pourquoi est-ce vital ? Plus une vulnérabilité est détectée tardivement, plus son coût de correction est exponentiel. En intégrant des outils d'analyse statique de code (SAST) et d'analyse de composition logicielle (SCA) dès le commit de code, les développeurs reçoivent un feedback immédiat. Cela permet de corriger l'erreur à la source, sans interrompre la cadence de livraison. C'est l'antidote parfait à la dette technique de sécurité.

2. Gérer les secrets de manière centralisée et dynamique

Les identifiants, les clés API, les tokens d'accès et les mots de passe sont les "clés du royaume". Le fait de les coder en dur (hard-coder) dans le code ou de les stocker dans Git est une faille critique.

La meilleure pratique est d'utiliser un outil de gestion des secrets dédié (HashiCorp Vault, Azure Key Vault, AWS Secrets Manager). Ces outils injectent les identifiants requis dans le pipeline uniquement au moment de l'exécution, et les révoquent immédiatement après. En couplant cela au principe du moindre privilège (voir le point 4), vous réduisez drastiquement la surface d'attaque liée aux fuites d'identifiants.

3. Appliquer le Principe du moindre privilège (PoLP)

Ce principe est simple mais puissant : chaque utilisateur, processus, ou outil du pipeline ne doit disposer que des permissions strictement nécessaires pour effectuer sa tâche et rien de plus.

Si votre agent CI/CD n'a besoin que de déployer des conteneurs, il ne doit pas avoir accès aux bases de données de production. En appliquant le PoLP aux service accounts (comptes de service) qui exécutent les étapes du pipeline, vous limitez les dégâts potentiels en cas de compromission. Limitez les permissions de lecture/écriture des tokens CI/CD aux seuls environnements ciblés.

4. Scanner toutes les images et conteneurs sans exception

Les conteneurs sont l'épine dorsale de l'infrastructure cloud moderne. Toutefois, une image Docker peut contenir des vulnérabilités héritées de la couche de base, des dépendances ou des paquets obsolètes.

L'exigence est claire : tout pipeline CI/CD doit intégrer un scanneur de conteneurs (Clair, Trivy, Aqua) qui vérifie les vulnérabilités par rapport aux bases de données reconnues (comme le CVE). Ce scan doit se faire avant l'entrée de l'image dans le registre et peut même être configuré pour bloquer automatiquement le déploiement si des vulnérabilités critiques sont détectées.

5. Sécuriser les fichiers de configuration (IaC)

L'Infrastructure as Code (IaC) (via Terraform, CloudFormation ou Ansible) régit désormais votre infrastructure Cloud. Un fichier IaC mal configuré peut exposer des buckets S3, laisser des ports ouverts ou accorder des droits d'accès excessifs.

La bonne pratique consiste à intégrer des outils d'analyse statique de l'IaC (Checkov, Terrascan). Ces outils examinent les fichiers de configuration à la recherche de non-conformités et de mauvaises pratiques de sécurité cloud avant même que l'infrastructure ne soit provisionnée. En somme, c'est un shift left appliqué à l'infrastructure.

6. Valider toutes les sources et dépendances (Supply Chain)

Les attaques sur la chaîne d'approvisionnement logicielle (supply chain) sont devenues une préoccupation majeure, rendant les chaînes CI/CD vulnérables aux codes malveillants injectés dans des dépendances tierces (libraries externes, modules).

Pour garantir l'intégrité, vous devez :

- Vérifier la provenance : utiliser des outils SCA pour analyser les dépendances tierces.

- Signer les artefacts : utiliser la signature numérique pour garantir que l'artefact déployé est exactement celui qui a été construit et vérifié par le pipeline (conformément aux pratiques SLSA)

7. Durcir l'environnement d'exécution du pipeline

Le serveur ou l'agent qui exécute le pipeline est une cible de choix. S'il est compromis, l'attaquant gagne un accès privilégié à tout le processus de déploiement.

Pour durcir cet environnement, utilisez des agents éphémères : des conteneurs ou des machines virtuelles dédiées qui sont créés pour une seule exécution du pipeline, puis détruits. Cela empêche qu'un code malveillant ne s'y loge durablement. Pensez également à isoler l'agent du réseau de production autant que possible.

8. Automatiser les tests dynamiques (DAST)

Les analyses statiques (SAST) et les analyses de vulnérabilités sont cruciales, mais elles ne suffisent pas. Une fois l'application déployée dans un environnement de staging ou de pré-production, elle doit être attaquée.

L'analyse dynamique de sécurité des applications (DAST) exécute l'application et simule des attaques (tentatives d'injection SQL, XSS, etc.). L'intégration du DAST dans le pipeline permet de découvrir des vulnérabilités qui n'apparaissent qu'au moment de l'exécution, ajoutant une couche de validation essentielle.

9. Mettre en place la revue de sécurité sur les demandes de fusion (pull requests)

Si l'automatisation est reine, le jugement humain reste indispensable pour les changements délicats. Pour les modifications qui touchent des éléments critiques de sécurité ou d'architecture, la pull request (PR) doit être soumise à une revue de code formelle par un expert en sécurité ou un développeur senior spécialement formé.

Ce contrôle manuel, déclenché automatiquement par la détection de changements sensibles, assure qu'aucune vulnérabilité logique (que les outils automatisés pourraient manquer) n'est introduite dans la base de code.

10. Assurer la traçabilité et l'auditabilité des logs

Dans un environnement DevSecOps, chaque action du pipeline est un événement de sécurité potentiel. Pour la FinTech ou toute grande entreprise soumise à de grandes exigences en matière de conformité, il est vital de savoir exactement qui a fait quoi, quand et où.

- Centralisation des logs : tous les événements (déploiements, résultats de scans, accès aux secrets) doivent être enregistrés de manière centralisée et immuable (non modifiable).

- Alertes en temps réel : des systèmes d'alerte doivent être configurés pour signaler immédiatement toute tentative de contournement des contrôles de sécurité ou tout déploiement suspect. Ces journaux sont essentiels en cas d'incident de sécurité ou d'audit de conformité.

Sécurité et Agilité sont indissociables

Pour les CTOs, l'implémentation de ces 10 pratiques n'est pas un frein à l'agilité, mais son fondement. En intégrant la sécurité de manière proactive et automatique, vous réduisez les incidents coûteux, gagnez la confiance de vos clients et transformez votre pipeline CI/CD en un véritable avantage stratégique dans le Cloud.